Развитие информационных технологий и систем стало неотъемлемой частью жизни современного общества, а информация на сегодняшний день, является одним из самых ценных и важных ресурсов. С ростом значимости информации растут и риски при получении доступа к информации третьими лицами, поэтому информационная безопасность стала неотъемлемой частью любой информационной системы.

Аутентификация — важный процесс при обеспечении безопасности информационной системы. Самым простым инструментом для реализации данного процесса является пароль, как оптимальное решение между надежностью и сложностью внедрения. Предоставление доступа к данным через процедуру аутентификации является повсеместной практикой в различных информационных системах, таких как: банковские приложения, государственные информационные системы, коммерческие сайты. Пароль является ключем к защите данных и от его надежности зависит целостность и конфиденциальность той информации, которую он охраняе [1].

В настоящее время основной метрикой для определения надежности пароля является энтропия — мера неопределенности, с которой символы из определенного набора (далее алфавита) могут появиться в пароле. Энтропия измеряется в битах и вычисляется по формуле:

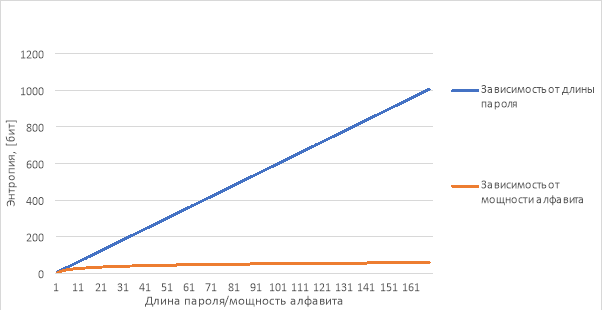

Таким образом, увеличение длины пароля (L) и мощности алфавита (N) будут увеличивать энтропию. На основании данных, представленных в таблице 1 можно сказать, что длина пароля имеет большее значение, нежели мощность алфавита [2], потому как рост энтропии при увеличении мощности алфавита представляет логарифическую зависимость, а при увеличении длины пароля геометрическую. Что наглядно можно наблюдать на рисунке 1.

Таблица 1

Зависимость энтропии от длины пароля и мощности алфавита

|

Увеличение длины пароля |

Увеличение мощности алфавита | ||||||

|

H, бит |

N |

L |

Описание |

H, бит |

N |

L |

Описание |

|

47.633570 |

62 |

8 |

Пароль с алфавитом из 62 символов, длиной 8 символов |

26.575424 |

10 |

8 |

Пароль длинною 8 символов, с алфавитом из 10 цифр |

|

95.267140 |

16 |

Пароль с алфавитом из 62 символов, длиной 16 символов |

37.603517 |

26 |

Пароль длинною 8 символов и алфавитом из 26 символов: заглавных букв английского алфавита | ||

|

190.534281 |

32 |

Пароль с алфавитом из 62 символов, длиной 32 символов |

45.603517 |

52 |

Пароль длинною 8 символов и алфавитом из 52 символов: заглавных и строчных букв английского алфавита | ||

|

381.068563 |

64 |

Пароль с алфавитом из 62 символов, длиной 64 символов |

47.633570 |

62 |

Пароль длинною 8 символов и алфавитом из 62 символов: заглавных и строчных букв английского алфавита + цифры | ||

Рис. 1. Зависимость энтропии от длины пароля и мощности алфавита

При определении надежности пароля немаловажную роль играет способ хэширования, который используется для хранения пароля в базе данных. Различные алгоритмы хэширования требуют различное количество времени для получения конечного хэша. В таблице 1 представлены результаты по производительности атак «полного перебора» для семейства хэш функций на тестовом стенде (Ubuntu 14.04, 64 bit, ForceWare 346.29, 8x NVidia Titan X, stock core clock, oclHashcat v1.3). [3]

Таблица 2

Производительность атак полного перебора для различных хэш-функций

|

Алгоритм |

Производительность (комбинаций/с) |

|

MD5 |

135232 * 10 6 |

|

SHA1 |

42408 * 10 6 |

|

SHA256 |

16904 * 10 6 |

|

SHA512 |

5240 * 10 6 |

|

RipeMD-160 |

28368 * 10 6 |

|

Whirpool |

1122402 * 10 6 |

Таким образом, ключевыми метриками, определяющими надежность пароля, являются уровень энтропии и использующийся алгоритм хэширования.

Пароль в первую очередь должен быть стойким к атакам типа «грубой силы», перебора и их модификаций, которые могут существенно уменьшить время взлома. К модифицированным атакам относится использование различных словарей, шаблонов и радужных таблиц (Rainbow tables). [4] Также стоит учитывать совершенствование методов фишинга и социальной инженерии, что может свести на 0 ранее озвученные метрики надежности пароля. Вредоносное программное обеспечение (далее ВПО) позволяет злоумышленникам получать данные о паролях, хранящихся на персональных устройствах пользователей, облачных и переносных хранилищах, получать данные об использовании устройств ввода и вывода, а также организовывать несанкционированные пользователем сеансы удаленного доступа. [5] Также, грозу представляет типа атак «человек посередине». При таком типе атаки под угрозой могут оказаться как пароль, в случае передачи по незащищенному каналу связи, так и хэш или шифротекст в случае, если канал оборудован средствами защиты, также опасность представляет перехват сеансовых ключей и идентификаторов сессии.

Столь обширный перечень угроз, направленный на получение данных об учетных записях, призывает к комплексной защите, с применением межсетевых экранов для исключения атак извне, антивирусной защиты для противодействия ВПО и менеджера паролей, для безопасного хранения и использования паролей.

Исследование структуры и необходимого перечня функций, входящих в состав менеджера пароля, является приоритетной задачей, для обеспечения безопасности не только от рассмотренный видов атак, но и инсайдерской информации, а также незадекларированных функций, которые могут нести в себе прямую угрозу в виде утечек данных об учетных записях, так и косвенно приводящих к таковым. Правильно выстроенная система безопасности снижает вероятность успеха атаки на информационную систему, а ее развитие гарантирует сохранение подобной тенденции в будущем, именно поэтому разработка и использование персонализированных менеджеров паролей должно являться основой информационной безопасности в области аутентификации с использованием пароля.

Литература:

- Федеральный закон «Об информации, информационных технологиях и о защите информации» от 27.06.2006 г. N 149-ФЗ.

- NIST Special Publication 800–63B-4. Digital Identity Guidelines: Authentication and Authenticator Management. — National Institute of Standards and Technology, 2025.

- Е. В. Котух, В. М. Карташов, д-р техн. наук, О. Г. Халимов, Д. П. Цапко, А. В. Самойлова. Анализ современных требований к криптографическим примитивам нового поколения // Радиотехника. — 2015. Вып. 181. С. 133–143.

- Rt-Solar. — Электронные данные. Режим доступа: URL.: https://rt-solar.ru/analytics/reports/5626/, свободный — (дата обращения 27.09.2025)

- Kaspersky. Электронные данные. Режим доступа: URL.: https://ptsecurity.com/ru-ru/research/analytics/aktual-nye-kiberugrozy-i-ii-kvartaly-2025-goda/#id1, свободный — (дата обращения 28.09.2025)