В современном мире электронная почта является одним из ключевых средств коммуникации как во внешней, так и во внутренней среде компании. Согласно исследованию С. Шенга, М. Холбрука, П. Кумарагуру, Л. Ф. Крэнора и Дж. Даунса «Кто попадается на удочку фишинга? Демографический анализ подверженности фишингу и эффективности мер противодействия» [1], более 90 % организаций используют электронную почту для внутренней и внешней коммуникации, деловой переписки, обмена документацией и организационных уведомлений. Однако с ростом цифровизации и распространения различных форматов работы (удаленный, гибридный, фриланс и т. д.) электронная почта также стала основным направлением кибератак.

Фишинг и распространение вредоносного программного обеспечения через электронную почту составляют значительную часть всех киберугроз. По данным отчета IBM X-Force Threat Intelligence Index за 2025 год [2], 25 % успешных кибератак начинались с фишингового письма. Современные фишинговые кампании становятся все более изощренными: используют социальную инженерию, подмену доменов и вложения с вредоносным кодом, способные обходить традиционные фильтры.

Кроме того, изучение инцидентов информационной безопасности показывает, что даже при наличии современных технических средств защиты человеческий фактор остается критически важным: невнимательность и нехватка знаний у работников значительно увеличивают вероятность реализации уязвимости в корпоративной сети.

Каждая компания разрабатывает собственные стратегии защиты, чтобы обеспечить высокий уровень информационной безопасности. С развитием современных технологий киберпреступники все чаще используют методы социальной инженерии для достижения своих целей. Только комплексный подход к защите может гарантировать ее эффективность.

Цель настоящего исследования — анализ современных методов защиты корпоративной электронной почты от фишинга и вредоносного программного обеспечения, а также оценка влияния образовательных программ для работников на снижение рисков. Особое внимание уделяется сочетанию технических и организационных мер защиты, а также анализу результатов обучения как важному показателю ее эффективности.

1. Уязвимости электронной почты в корпоративной среде

Электронная почта остается одним из наиболее критичных каналов для проникновения в корпоративную инфраструктуру и по-прежнему является главным направлением доставки фишинговых писем и вредоносного программного обеспечения. Несмотря на прогресс в развитии фильтрации и политик аутентификации, успешность атак, опирающихся на человеческий фактор, остается высокой.

Согласно отчету IBM X-Force Threat Intelligence Index за 2025 год [2], около 25 % всех инцидентов информационной безопасности начинается именно с электронных писем, особенно с использованием фишинга, вредоносных вложений или социальной инженерии. При этом, отчет Verizon Data Breach Investigations Report за 2025 год [3] подчеркивает, что доля нарушений, связанных с человеческим фактором (ошибка, манипуляция или злонамеренное использование), составляет 60 %.

Ранее киберпреступники применяли массовые рассылки, но в настоящее время они используют целевые атаки, что делает их более опасными. Целевой фишинг направлен на конкретного человека: злоумышленники предварительно собирают информацию о жертве, чтобы повысить вероятность успешной атаки. Наибольшая уязвимость в подобных схемах связана с человеческим фактором, поскольку люди склонны к спонтанным и необдуманным решениям. Знание этапов целевой атаки (рисунок 1) позволяет компаниям применять соответствующие меры защиты.

Рис. 1. Этапы целевых атак

Одной из ключевых составляющих защиты корпоративной электронной почты является понимание и классификация основных типов угроз. Злоумышленники используют широкий спектр методов для обхода фильтров, манипулирования пользователями и проникновения в информационные системы компании. Ниже представлена классификация наиболее распространенных категорий угроз, связанных с электронной почтой, а также описана их суть и приведены примеры используемых инструментов и приемов (Таблица 1).

Таблица 1

Классификация наиболее распространенных категорий угроз, связанных с электронной почтой, их суть и примеры используемых инструментов и приемов

|

Категория угроз |

Описание |

Примеры инструментов и инцидентов | |

|

1 |

Фишинг |

Массовая или целевая рассылка писем с целью кражи учетных данных или конфиденциальной информации |

Spear Phishing, Business Email Compromise (BEC), Credential harvesting |

|

2 |

Спуфинг |

Подделка адреса отправителя или домена, имитирующая легитимный источник |

Spoofed emails from CEO, фальшивые счета от поставщиков |

|

3 |

Вредоносные вложения |

Отправка файлов (формата docx, pdf, zip), содержащих вредоносный код или макросы |

Emotet, QakBot, LokiBot |

|

4 |

Отправка вредоносных URL-ссылок |

Отправка ссылок на вредоносные или фишинговые сайты, в том числе использующие URL-обфускацию (скрытие настоящего веб-адреса) |

Drive-by downloads, fake login pages |

|

5 |

Атаки социальной инженерии |

Использование психологических методов убеждения для побуждения к действию |

«Срочное письмо от руководства», фальшивые уведомления от ИТ-отдела |

Статистика фишинговых атак

По данным отчета о тенденциях фишинговой активности, созданном Антифишинговой рабочей группой (APWG), в четвертом квартале 2024 года было зафиксировано 989 123 фишинговых атак (из них больше всего — около 358 000 — в декабре), что на 12,7 % выше, чем в третьем квартале (877 536), и немного выше, чем во втором (932 923) и первом (963 994) [4].

Наиболее уязвимыми для фишинга категориями, по данным APWG, являются: SaaS 1 и сервисы веб-почты — 23,3 % атак, социальные сети — 22,5 %, финансовые учреждения — 11,9 %, электронная коммерция и ритейл — 10,9 %.

Атаки на корпоративную электронную почту (BEC 2 ) остаются одной из наиболее опасных угроз. Средний размер мошеннических денежных переводов увеличился почти вдвое, достигнув 128 980 долларов. При этом 49 % атак связаны с запросами на покупку подарочных карт, из которых 81 % осуществляются через Gmail, а Microsoft используется только в 10 % случаев.

Анализ этой статистики показывает, что тенденция роста атак на корпоративную электронную почту сохраняется и такой вид атак будет актуален. Фишинг продолжает развиваться, поэтому борьба с ним требует комплексного подхода: от обучения пользователей до разработки эффективных методов защиты.

Ситуация в Казахстане

В Казахстане в 2024 году, по информации АО «Государственная техническая служба», злоумышленники взломали сервер одного из государственных министерств, применив специализированные утилиты для получения доступа к базе учетных записей работников, включая администраторов. Это позволило им извлечь данные и потенциально получить доступ к конфиденциальной информации [5].

В том же 2024 году произошла утечка информации о детях, зарегистрированных в медицинских учреждениях Казахстана, из медицинской информационной системы.

По оценке Академии электронного управления (e-Governance Academy), Казахстан с Национальным индексом кибербезопасности (NCSI) равным 70,83 занимает 26 место среди 72 стран [6].

По оценке Международного союза электросвязи (ITU), Глобальный индекс кибербезопасности (GCI) Казахстана составляет 94,04 балла из 100 [7], что подтверждает прогресс страны в развитии кибербезопасности. Этот рейтинг оценивает готовность 194 стран к противодействию кибератакам по 83 параметрам, которые охватывают области кибербезопасности, включая правовые, технические и организационные аспекты, развитие потенциала и международное сотрудничество. По правовым аспектам и международному сотрудничеству Казахстан набрал по 20 баллов.

Генеративный искусственный интеллект и новые угрозы

Генеративный искусственный интеллект (ИИ) может создавать всё что угодно: текст, новые идеи, разговоры, истории, изображение, видео, музыку, код. Рост числа систем ИИ открыл мошенникам возможности для создания новых угроз безопасности.

Системы ИИ генерируют фишинговый контент с учетом контекста, имитируют стиль письма и масштабируют атаки с помощью социальной инженерии. Такие электронные письма или сообщения часто неотличимы от настоящих сообщений, что значительно повышает риск успешного для злоумышленников мошенничества. Компании должны совершенствовать свои стратегии борьбы с фишингом, используя передовые решения для обнаружения ИИ, информируя работников о риске фишинга с использованием ИИ и постоянно адаптируясь к новым тактикам, применяемым злоумышленниками.

Генеративный ИИ может быть инструментом для создания сложных вредоносных программ, где он используется для создания полиморфных или метаморфных вирусов, которые постоянно меняют свои идентифицирующие характеристики, чтобы избежать обнаружения. Это создает серьезные проблемы для средств киберзащиты, которые традиционно полагаются на распознавание шаблонов известных вредоносных программ. Для борьбы с вредоносными программами, созданными искусственным интеллектом, специалисты по безопасности должны использовать инструменты динамического анализа и системы обнаружения, которые основаны на поведении и которые зависят не только от сигнатур [8].

Даже неопытные пользователи могут использовать возможности ИИ для создания клонированного интернет-ресурса, что открывает новые возможности для злоумышленников. Исследование «Взлом генеративного ИИ: помощь новичкам в проведении фишинговых атак» [9] продемонстрировало, что возможно обойти этические ограничения ИИ с помощью техник джейлбрейка и обратной психологии. Авторы эксперимента смогли запустить полноценную фишинговую кампанию в контролируемой среде, создавая поддельные интернет-ресурсы и собирая учетные данные.

Кроме того, с помощью ИИ можно создать тактику атаки и сгенерировать фишинговые URL-адреса. В среднем срок жизни фишинговых ресурсов составляет 2–3 дня, пока они не будут заблокированы антифишинговыми системами, правоохранительными органами или самими злоумышленниками после достижения определенной цели или во избежание обнаружения. Использование ИИ снижает трудозатраты для мошенников.

Повсеместное распространение ИИ требует регулирование технологий на уровне государства. Так, в ряде стран уже приняты законы, регулирующие использование ИИ: в США — National Artificial Intelligence Initiative [10], в Китае — New Generation of Artificial Intelligence Development Plan [11], в ЕС — Artificial Intelligence Act [12]. В Казахстане разработан проект закона Республики Казахстан «Об искусственном интеллекте», который «регулирует общественные отношения в сфере искусственного интеллекта, возникающие на территории Республики Казахстан между государственными органами, физическими и юридическими лицами, а также определяет правовые и организационные основы для обеспечения прозрачности, безопасности и государственной поддержки развития искусственного интеллекта» [13]. Постановлением Правительства Республики Казахстан от 24 июля 2024 года № 592 утверждена Концепция развития искусственного интеллекта на 2024–2029 годы, которая определяет стратегические направления и меры по развитию ИИ в стране, направленные на повышение конкурентоспособности экономики и улучшение качества жизни населения [14].

1.1. Уязвимости корпоративной почтовой инфраструктуры

Основными причинами возникновения уязвимостей в корпоративной почтовой инфраструктуре являются невнимательность персонала, отсутствие многоуровневой защиты, использование устаревших протоколов и ПО.

Невнимательность персонала

Человеческий фактор остается главной причиной появления указанных уязвимостей. Пользователи редко проверяют подлинность адресов, структур ссылок или вложений, особенно при наличии факторов давления: срочности, страха наказания, авторитета.

Отсутствие многоуровневой защиты

Многие компании ограничиваются только антивирусной фильтрацией на почтовом шлюзе, игнорируя внедрение методов DMARC, SPF, DKIM и Sandbox. Это открывает путь как для спуфинга, так и для доставки вредоносных вложений и ссылок.

Использование устаревших протоколов и ПО

Применение протоколов POP3/SMTP без TLS и эксплуатация устаревших версий Outlook создает риск перехвата писем или использования известных уязвимостей. Кроме того, использование незащищенных веб-интерфейсов или общедоступных сетей (например, в командировках) также увеличивает вероятность кибератак.

1.2. Известные атаки

В 2024 и в начале 2025 года мир столкнулся с рядом масштабных кибератак, затронувших различные отрасли и регионы. Ниже представлены некоторые из значимых инцидентов:

- Атака на Change Healthcare (США)

В феврале 2024 года цифровая площадка Change Healthcare, принадлежащая компании UnitedHealthcare в сфере медицинского страхования, подверглась атаке программы-вымогателя BlackCat (ALPHV). В результате были нарушены процессы обработки медицинских счетов, что привело к сбоям в работе медицинских учреждений по всей стране. Ущерб оценен в 1,6 млрд долларов [15].

- Взлом Snowflake и утечка данных AT&T

Хакерская группа Scattered Spider в 2024 году осуществила масштабную атаку на облачную платформу Snowflake, получив доступ к данным более 100 компаний, включая AT&T, Live Nation и Santander Bank. Особенно пострадали клиенты AT&T, чьи звонки и сообщения были скомпрометированы [16].

- Атака на Marks & Spencer (Великобритания)

В апреле 2024 года компания в сфере розничной торговли Marks & Spencer стала жертвой кибератаки, в результате которой были украдены персональные данные 9,4 млн клиентов. Онлайн-магазин был недоступен более трех недель, а финансовые потери составили около 120 млн фунтов стерлингов [17].

- Атака на больницу в Загребе (Хорватия)

В июне 2024 года хакерская группировка LockBit осуществила атаку на крупнейшую больницу Хорватии — Университетский больничный центр в Загребе. В результате были нарушены процессы оказания медицинских услуги и больница была вынуждена перейти на бумажную документацию [18].

- Кибератака на Федеральное статистическое управление Германии (Destatis)

В ноябре 2024 года пророссийские хакеры атаковали Destatis, похитив 3,8 ГБ данных немецких компаний. Утечка включала имена, адреса, номера телефонов и другие чувствительные данные, которые затем были выставлены на продажу в даркнете [19].

- Массовый сбой из-за обновления CrowdStrike

В июле 2024 года ошибочное обновление программного обеспечения компании CrowdStrike привело к сбою около 8,5 млн систем Windows по всему миру. Это вызвало перебои в работе авиакомпаний, банков, больниц и других критически важных объектов инфраструктуры. Ущерб оценен более чем в 10 млрд долларов [20].

- Атака группы Salt Typhoon на телекоммуникационные компании США

Китайская хакерская группа Salt Typhoon в 2024 году осуществила атаки на крупные телекоммуникационные компании США (включая Verizon, AT&T и T-Mobile US) с целью кражи чувствительных данных и кибершпионажа [21].

- Атака на Ascension Health (США)

В мае 2024 года сеть медицинских учреждений Ascension Health подверглась атаке программы-вымогателя, что привело к сбоям в работе больниц и отмене медицинских процедур. Атака затронула более 140 больниц по всей стране [22].

- Утечка данных в Saudi Aramco (Саудовская Аравия)

В мае 2024 года крупнейшая нефтяная компания мира Saudi Aramco сообщила об утечке данных, в результате которой была нарушена конфиденциальность документов компании и информации о сотрудниках. Ущерб оценен в 50 млн долларов [23].

- Атака на Франкфуртский университет прикладных наук (Германия)

В июле 2024 года Франкфуртский университет прикладных наук подвергся масштабной кибератаке, в результате которой была полностью отключена его IT-инфраструктура. Даже лифты на территории кампуса вышли из строя, что свидетельствует о глубокой интеграции IT-систем в повседневную деятельность университета. Этот инцидент стал частью серии атак на немецкие университеты в 2024 году [24].

- Атака на Университет Париж-Сакле (Франция)

В 2024 году Университет Париж-Сакле стал жертвой атаки программы-вымогателя. Университет сообщил об инциденте в социальных сетях, указав, что атака затронула его IT-системы. Была создана команда по управлению кризисными ситуациями для оценки и устранения последствий атаки [25].

- Атака на Технологический университет Эйндховена (Нидерланды)

В январе 2025 года Технологический университет Эйндховена отменил лекции и другие образовательные мероприятия после кибератаки. Хотя ее последствия были не столь серьезными из-за того, что это был период подготовки к экзаменам, инцидент подчеркнул необходимость усиления кибербезопасности в образовательных учреждениях [26].

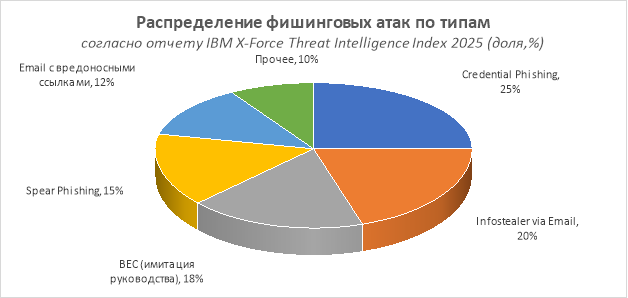

1.3. Визуализация угроз

Рис. 2. Распределение фишинговых угроз по типам (по данным отчета IBM X-Force Threat Intelligence Index за 2025 год)

Диаграмма (рис. 2) отражает соотношение основных типов фишинговых атак, зафиксированных в рамках реагирования на инциденты. Наибольшую долю составляют атаки с целью кражи учетных данных (25 %) и распространение инфостилеров (шпионских программ, крадущих конфиденциальные данные пользователя) через электронную почту (20 %). Существенную угрозу также представляют компрометация корпоративной электронной почты (BEC) и целевые атаки (Spear Phishing). Отчет подчеркивает возросшее использование файлов формата PDF и URL-ссылок как каналов доставки вредоносного кода, а также растущее применение облачных сервисов для маскировки фишинговых кампаний.

2. Методы защиты корпоративной электронной почты

Защита электронной почты в корпоративной среде требует комплексного подхода, сочетающего программно-технические и организационные меры (рис. 3). Современные киберугрозы, такие как фишинг, вредоносные вложения и спуфинг, требуют многоуровневой стратегии, ориентированной как на периметр информационной системы, так и на действия конечных пользователей.

Рис. 3. Комплексный подход

2.1. Программно-технические средства

Использование программно-технических средств защиты предполагает применение антиспам-фильтров и антивирусных шлюзов, протоколов SPF, DKIM и DMARC, изолированной виртуальной среды Sandbox для анализа вложений и ссылок, интеграцию с системами анализа угроз.

Применение антиспам-фильтров и антивирусных шлюзов

Базовый уровень защиты формируют фильтры спама и антивирусные почтовые шлюзы, которые анализируют входящие и исходящие сообщения на наличие спама, вредоносных вложений и признаков фишинга. Примеры решений: Proofpoint, Cisco Email Security, Kaspersky Security for Mail Server.

В этих фильтрах применяются методы эвристического анализа заголовков и тела письма, сигнатурного анализа вложений, анализа поведения ссылок в письмах.

Применение механизмов SPF, DKIM, DMARC

Предотвратить спуфинг и повысить доверие к легитимным сообщениям позволяют следующие технологии аутентификации почтовых сообщений:

— SPF (Sender Policy Framework) — расширение для протокола отправки электронной почты, с помощью которого можно проверить, разрешено ли IP-адресу отправлять почту от имени домена;

— DKIM (DomainKeys Identified Mail) — метод обнаружения подделки писем электронной почты, использующий цифровую подпись заголовков и тела письма;

— DMARC (Domain-based Message Authentication, Reporting and Conformance) — механизм защиты, объединяющий SPF и DKIM. Позволяет задавать политику обработки недостоверных писем и получать отчеты.

Согласно отчету Disinformation and Malicious Email Report компании Valimail за 2025 год [27], внедрение механизма DMARC остается одним из наиболее эффективных способов защиты от фишинга и подделки электронной почты. При правильной реализации DMARC способен предотвратить до 90 % атак, связанных с подделкой домена.

Анализ вложений и ссылок в среде Sandbox

Использование среды Sandbox («песочницы») позволяет открывать потенциально вредоносные вложения и ссылки в изолированной среде для анализа их поведения. Такие решения выявляют уязвимости нулевого дня (0-day, zero day) — угрозы, которые обходят традиционные сигнатурные методы и против которых еще не разработаны защитные механизмы.

Примеры решений: FireEye, Palo Alto WildFire, FortiSandbox, Windows Defender Advanced Threat Protection.

Интеграция с системами анализа угроз

Включение внешних источников анализа, таких как VirusTotal API, позволяет дополнительно проверять URL-адреса и хеш-коды вложений по базе известных вредоносных объектов. Интеграция с системами управления событиями и информацией безопасности (Security information and event management (SIEM)) обеспечивает централизованный мониторинг и корреляцию событий. Примеры SIEM-систем: Splunk, QRadar.

2.2. Организационные меры

К организационным мерам защиты относятся разработка политик информационной безопасности, обновление программного обеспечения, разграничение прав доступа, информирование о текущих и новых угрозах, проведение тренингов по кибербезопасности.

Разработка политик информационной безопасности

Разработка политик предполагает создание и регулярное обновление регламентов обработки электронной почты, инструкций по распознаванию фишинга и по работе с корпоративными письмами и вложениями в них. Последнее включает запрет на пересылку служебной информации на личную почту и на открытие неизвестных вложений без предварительной проверки.

Обновление программного обеспечения

Регулярное обновление почтовых клиентов, операционных систем и антивирусного ПО снижает риск использования известных уязвимостей злоумышленниками. Использование автоматизированных систем управления обновлениями (например, Windows Server Update Services, System Center Configuration Manager) помогает централизовать этот процесс.

Разграничение прав доступа

Разграничение прав предполагает организацию доступа к корпоративной почте по принципу минимально необходимого уровня привилегий. Использование многофакторной аутентификации и контроль доступа по IP-адресам, геолокации и типу устройства, а также введение управления доступом на основе ролей (Role-Based Access Control (RBAC)) повышают уровень безопасности.

Информирование о текущих и новых угрозах

Информирование об угрозах является одним из ключевых элементов культуры информационной безопасности в организации. Без постоянного обновления знаний даже обученный персонал со временем теряет свои навыки, становясь уязвимым перед новыми тактиками злоумышленников.

Тренинги по кибербезопасности

В условиях стремительного роста количества фишинговых атак и все более изощренных методов социальной инженерии обучение работников становится неотъемлемым компонентом многоуровневой системы защиты корпоративной электронной почты. Технические меры, как показывает практика, эффективны лишь при условии осознанного поведения пользователей в информационной среде. Для формирования устойчивого пользовательского поведения и навыков идентификации киберугроз в повседневной рабочей деятельности необходимо разрабатывать программы кибергигиены, содержащие следующие основные пункты:

— распознавание фишинговых писем и доменов-двойников;

— проверка URL-ссылок, вложений, адресов отправителей;

— проверка наличия признаков спуфинга и социальной инженерии;

— безопасная работа с вложениями (макросы, ZIP-архивы и др.);

— соблюдение правил обращения с чувствительной информацией.

Обучение может проводиться в формате кратких онлайн-курсов, вебинаров или лекций с демонстрацией типовых кибератак. Комплексные модули обучения подразумевают использование интерактивных платформ (например, KnowBe4, Kaspersky Automated Security Awareness Platform), а также регулярные тестирования для проверки усвоенных знаний с получением индивидуальных отчетов, показывающих уровень осведомленности о поведении в ситуациях риска.

При проведении обучения необходимо обращать внимание на психологические аспекты уязвимости работников. Фишинг строится на использовании когнитивных и поведенческих особенностей человека. Злоумышленники апеллируют к эмоциям — срочности, страху, доверию к авторитетам, — тем самым обходя рациональную оценку рисков. Ключевыми уязвимостями являются:

— эффект авторитета (письмо от имени руководства или уполномоченного органа вызывает меньше критического анализа);

— срочность и давление (просьба сделать срочно снижает склонность к проверке);

— страх и неопределенность (особенно сильно проявляются во время кризисов, например COVID-19);

— недостаток цифровой грамотности.

Также в рамках обучения необходимо проводить симуляции фишинга (контролируемые рассылки псевдофишинговых писем), направленные на:

— проверку эффективности обучения;

— выявление работников с низким уровнем осведомленности;

— сбор статистики по кликам и раскрытию информации.

Для исследования результатов обучения рассмотрим пример обучения в компании, где выстроена система управления информационной безопасностью и для обеспечения безопасности применяются не только технические, но и организационные меры безопасности в целях повышения компетенций сотрудников. Несмотря на применяемые меры, в любой компании именно пользователи будут самой большой уязвимостью в информационной безопасности.

Для более 2000 пользователей компании с октября 2024 по март 2025 года проведено обучение по кибергигиене на онлайн-платформе Kaspersky Automated Security Awareness Platform. По его результатам, сложилась следующая ситуация с реагированием пользователей на фишинговые симуляции (рис. 4). Видно, что количество переходов не зависит ни от количества отправленных пользователям фишинговых писем, ни от месяца: даже в самые загруженные месяцы (декабрь, январь) доля переходов не превышала 1,8 %.

Рис. 4. Статистика переходов по ссылкам, указанных в фишинговых письмах, за шесть месяцев

Обучение пользователей — это непрерывный процесс, который должен быть направлен не на наказание тех из них, что переходят по ссылкам, а на общее повышение компетенций.

Обучение персонала и постоянное повышение осведомленности о киберугрозах — один из наиболее экономически эффективных способов защиты от фишинга и вредоносных атак. Внедрение регулярных программ кибергигиены и фишинговых симуляций должно стать стратегическим элементом кибербезопасности любой организации.

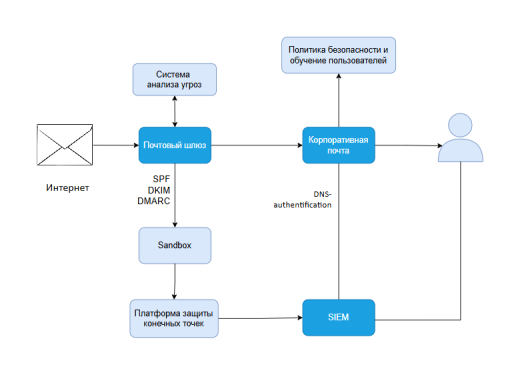

2.3. Пример архитектуры безопасности для защиты корпоративной почты

Рассмотрим пример логической архитектуры, которая включает следующие компоненты (рис. 5):

- Почтовый шлюз, сканирующий входящие и исходящие письма.

- DNS-аутентификация (SPF, DKIM, DMARC) на уровне почтового домена.

- Sandbox-решение, интегрированное с почтовым шлюзом или SIEM-системой.

- Система анализа угроз.

- Система обнаружения и реагирования на конечных точках (Endpoint Detection & Response (EDR)).

- Политики безопасности и обучение пользователей.

- SIEM-система для централизованного мониторинга инцидентов.

Рис. 5. Пример архитектуры безопасности для защиты корпоративной почты

Такая многоуровневая логическая архитектура позволит обеспечить защиту корпоративной электронной почты, значительно снижая риск атаки за счет контроля на разных уровнях:

— фильтрация входящей и исходящей почты для проверки на наличие вредоносного ПО, подозрительных ключевых слов, утечки конфиденциальной информации;

— проверка подлинности отправителя и предотвращение подделки домена;

— обнаружение уязвимостей нулевого дня и вредоносного ПО, которое успешно обходит сигнатурный и эвристический анализ;

— защита сети;

— снижение влияния человеческого фактора и обучение кибергигиене;

— сбор, выявление неявных инцидентов и реагирование на них.

3. Практические рекомендации по повышению защищенности

Для повышения защищенности корпоративной электронной почты необходим системный подход, включающий технические, организационные и поведенческие меры. Ниже представлены ключевые практические рекомендации, сформированные на основе анализа современных научных и отраслевых источников.

3.1. Выбор программно-технических решений

- Рекомендации по выбору многоуровневой архитектуры защиты:

— использовать шлюзы безопасности электронной почты с поддержкой антиспама, антивируса, фишинговых фильтров, анализа вложений и URL;

— использовать решения, поддерживающие поведенческий анализ и машинное обучение для выявления аномалий.

- Рекомендации по поддержке стандартов DNS-аутентификации:

— включить поддержку SPF, DKIM и DMARC на уровне почтового домена;

— после анализа отчетов настроить политику DMARC на строгий режим, при котором подозрительные письма помещаются в папку «Спам» (политика Quarantine) или отклоняются (политика Reject).

- Рекомендации по интеграции со средой Sandbox:

— выбрать почтовые решения с возможностью анализа вложений и ссылок в изолированной среде до доставки получателю.

- Рекомендации по обеспечению совместимости с существующей инфраструктурой:

— убедиться в корректности интеграции решений с Microsoft 365, Google Workspace, SIEM- и EDR-системами.

3.2. Построение политики безопасности электронной почты

- Рекомендации по формализации политики безопасности корпоративной почты:

— установить требования к форматированию писем, вложениям, правилам пересылки и обработки запросов;

— ввести запрет на открытие вложений из внешних писем без предварительной проверки.

- Рекомендации по разграничению доступа к почтовым системам :

— назначить уровни доступа согласно ролям (RBAC), применить многофакторную аутентификацию;

— ограничить доступ по IP-адресам, регионам или устройствам.

- Рекомендации по журналированию и аудиту действий пользователей:

— включить отслеживание пересылки, открытия писем и взаимодействия с URL.

3.3. Регулярное обучение и оценка знаний работников

- Рекомендации по обучению, проводимому минимум дважды в год:

— обучить распознаванию фишинга;

— обучить безопасному поведению при получении писем от неизвестных отправителей;

— обучить работе с подозрительными вложениями.

- Рекомендации по проведению периодических симуляций фишинга:

— планировать не менее 1–2 тестов в квартал с отслеживанием реакций работников;

— персонализировать сценарии под специфику деятельности (бухгалтерия, HR и т. д.).

- Рекомендации по ведению отчетности и сертификации:

— хранить результаты тестов, обучений, сертификатов;

— включать оценки в индивидуальные KPI и программы адаптации новых работников.

3.4. Интеграция с SIEM- и SOC-системами

Подключение шлюза электронной почты к SIEM-серверу выполняется для обеспечения передачи лог-файлов с данными о доставке, блокировке, анализе писем и вложений, а также корреляции с другими источниками событий (EDR-система, брандмауэр, прокси-сервер).

Настройка оповещений о подозрительной активности предполагает составление встроенных правил (сценариев использования, use cases), касающихся реакций на множество писем от одного отправителя, массовую рассылку вложений и повторяющиеся фишинговые паттерны.

Взаимодействие с системами мониторинга информационной безопасности (Security Operations Center (SOC)) обеспечивает:

— централизованный мониторинг инцидентов и реагирование на них в режиме 24/7;

— координацию всех систем безопасности посредством автоматизированных решений класса SOAR (Security Orchestration, Automation and Response).

В частности, указанное взаимодействие обеспечивает автоотключение пользователя, выполнившего переход по фишинговой ссылке.

3.5. Использование ИИ и машинного обучения в защите электронной почты

С развитием технологий искусственного интеллекта появились новые возможности защиты электронной почты, отсутствовавшие в традиционных системах фильтрации. В отличие от сигнатурных методов, ИИ способен выявлять ранние признаки фишинга и вредоносной активности, основываясь на поведенческом анализе и контексте сообщений.

Ключевые направления применения ИИ для обеспечения безопасности электронной почты:

- Контекстуальный анализ содержания письма. Используются языковые модели, которые анализируют отклонения от типичных коммуникационных паттернов, подозрительные обращения, темы и тональность, а также сравнивают с обычным поведением отправителя.

Пример: облачное решение Microsoft Defender for Office 365 использует ИИ для анализа поведения вложений и анализа текста письма в реальном времени.

- Автоматическое определение фишинговых шаблонов. ИИ выявляет схожие паттерны фишинга, даже если они не совпадают с известными сигнатурами: изменение визуального стиля, манипуляции с URL, поддельные логотипы, HTML-структуры и искажение ссылок.

- Анализ поведения пользователя (User and Entity Behavior Analytics (UEBA)). Системы на базе ИИ отслеживают отклонения в действиях работников: необычное время доступа к почте, загрузка большого числа вложений, массовая пересылка писем. Это помогает выявить случаи компрометации учетных данных или внутренних злоупотреблений.

- Интеллектуальные ответы. На базе ИИ работают решения класса SOAR, автоматически выполняющие изоляцию писем, оповещение администратора или блокировку пользователя.

Преимущества внедрения ИИ:

— выявление атак, использующих уязвимости нулевого дня и обходящих сигнатурные фильтры;

— уменьшение ложноположительных срабатываний;

— поддержка работы аналитиков SOC-системы за счет автоматизации рутинных задач;

— гибкая адаптация к новым шаблонам атак.

Рассмотрим четыре ведущих современных решения по защите электронной почты, использующих технологии искусственного интеллекта:

1. Darktrace / EMAIL. Использует самообучающийся ИИ для анализа поведенческих аномалий в электронной переписке. Позволяет обнаруживать и предотвращать фишинг, компрометацию деловой переписки, атаки на цепочки поставок и другие угрозы без необходимости использования известных сигнатур.

2. Abnormal Security. Применяет поведенческий ИИ для создания моделей нормального взаимодействия внутри организации, что позволяет выявлять отклонения, характерные для фишинга, компрометации деловой переписки и других атак. Решение интегрируется через API и обеспечивает автоматическую защиту без необходимости настройки правил.

3. Microsoft Defender for Office 365. Обеспечивает защиту электронной почты и инструментов совместной работы в Microsoft 365 с помощью ИИ и моделей обработки естественного языка, в том числе большой языковой модели (Large language model (LLM)). Решение включает в себя функции предотвращения фишинга, анализа угроз, автоматизации реагирования и обучения пользователей.

4. Cisco Secure Email AI. Использует ИИ для анализа различных компонентов входящих сообщений (включая URL-адреса, вложения и метаданные) с целью выявления фишинга, компрометации деловой переписки и других угроз. Решение предоставляет глубокую аналитическую информацию и контекст для точной классификации угроз.

5. Google’s AI-powered Gmail Protections. Cервис электронной почты Gmail применяет ИИ для блокировки более 99,9 % спама, фишинга и вредоносных программ до их попадания во входящие сообщения. Ежедневно алгоритмы ИИ этого сервиса блокируют почти 15 миллиардов нежелательных писем, обеспечивая защиту пользователей от современных угроз.

Таблица 2

Сравнение решений для обеспечения безопасности электронной почты на базе ИИ

|

Функция |

Darktrace / EMAIL |

Abnormal Security |

Microsoft Defender for Office 365 |

Cisco Secure Email AI |

|

Поведенческий анализ |

Анализ поведения в сети и в корпоративной почте |

Анализ поведения пользователей и организаций |

Анализ поведения пользователей и сущностей |

Анализ поведения отправителя и анализ сообщений |

|

Обнаружение фишинга |

✔ |

✔ |

✔ |

✔ |

|

Автоматическая реакция |

✔ |

✔ |

✔ |

✔ |

|

Интеграция |

Microsoft 365, Google Workspace |

Microsoft 365, Google Workspace |

Microsoft 365 |

Продукты безопасности Cisco |

Все решения (таблица 2) предлагают базовый набор современных функций (обнаружение фишинга, автоматизированный ответ), но различаются методами поведенческого анализа и возможностями интеграции, что позволяет организациям выбрать продукт в зависимости от своей ИТ-инфраструктуры и модели угроз.

Заключение

Комплексная реализация перечисленных рекомендаций позволяет не только снизить риск успешных фишинговых атак, но и сформировать культуру информационной безопасности. Использование современных инструментов и постоянное обучение персонала должно стать неразрывной частью корпоративной стратегии защиты информации. Компаниям следует адаптировать свои стратегии безопасности в соответствии с финансовыми возможностями, используя современные технологии и обучая персонал для повышения уровня защищенности корпоративной электронной почты.

Определения:

- SaaS (Software as a Service) — это модель предоставления программного обеспечения как услуги. В этой модели приложения хранятся и работают в облаке, а пользователи получают к ним доступ через интернет, обычно с помощью браузера. Например, Google Workspace (Gmail, Google Drive, Google Docs), Microsoft 365 (Word, Excel, Outlook), Dropbox (облачное хранилище), Salesforce (CRM-система), Zoom (видеоконференции).

- BEC (Business Email Compromise) — это вид кибермошенничества, при котором злоумышленники взламывают или подделывают деловую электронную почту, чтобы обманом заставить работников компании перевести деньги или раскрыть конфиденциальную информацию.

Список сокращений:

- SPF — Sender Policy Framework

- DKIM — DomainKeys Identified Mail

- DMARC — Domain-based Message Authentication, Reporting & Conformance

- SIEM — Security Information and Event Management

- EDR — Endpoint Detection and Response

- SOC — Security Operations Center

- SOAR — Security Orchestration, Automation and Response

- UEBA — User and Entity Behavior Analytics

- AI — Artificial Intelligence

- ATP — Advanced Threat Protection

Литература:

- Sheng, S., Holbrook, M., Kumaraguru, P., Cranor, L. F., & Downs, J. Who falls for phish? A demographic analysis of phishing susceptibility and effectiveness of interventions. // Proceedings of the SIGCHI Conference on Human Factors in Computing Systems. — 2020. — P. 373–382.

- IBM X-Force Threat Intelligence Index 2025. — IBM Security, 2025. — [Электронный ресурс]. URL: https://www.ibm.com/reports/threat-intelligence.

- Verizon. Data Breach Investigations Report 2025 [Электронный ресурс]. — Режим доступа: https://www.verizon.com/business/resources/reports/dbir/, свободный.

- Anti-Phishing Working Group. Phishing Activity Trends Report. 1st Quarter 2024 [Электронный ресурс]. — Режим доступа: https://docs.apwg.org/reports/apwg_trends_report_q1_2024.pdf, свободный.

- Государственная техническая служба. Кибератаки 2024 года: как защититься в эпоху цифровых угроз [Электронный ресурс]. — Режим доступа: https://sts.kz/ru/news/066a2c46-3ce0-4aea-b97d-76733d6b8b0b, свободный.

- e-Governance Academy. National Cyber Security Index: Ranking [Электронный ресурс]. — Режим доступа: https://ncsi.ega.ee/ncsi-index/, свободный.

- International Telecommunication Union. Global Cybersecurity Index 2024. 5th Edition [Электронный ресурс]. — Режим доступа: https://www.itu.int/en/ITU-D/Cybersecurity/pages/global-cybersecurity-index.aspx, свободный.

- Tigera. 7 Generative AI Security Risks and How to Defend Your Organization [Электронный ресурс]. — Режим доступа: https://www.tigera.io/learn/guides/llm-security/generative-ai-security-risks/, свободный.

- Mishra R., Varshney G., Singh S. Jailbreaking Generative AI: Empowering Novices to Conduct Phishing Attacks [Электронный ресурс] // arXiv. — 2025. — 3 марта. — Режим доступа: https://arxiv.org/pdf/2503.01395, свободный.

- United States Congress. H.R.6216 — National Artificial Intelligence Initiative Act of 2020 [Электронный ресурс] // Congress.gov. — 2020. — Режим доступа: https://www.congress.gov/bill/116th-congress/house-bill/6216/text, свободный.

- Государственный совет КНР. План развития нового поколения искусственного интеллекта [Электронный ресурс]. — 2017. — Режим доступа: https://www.unodc.org/res/ji/import/policy_papers/china_ai_strategy/china_ai_strategy.pdf, свободный.

- Европейская комиссия. Предложение по Регламенту Европейского парламента и Совета, устанавливающему единые правила в области искусственного интеллекта (Закон об искусственном интеллекте) [Электронный ресурс]. — 2021. — Режим доступа: https://eur-lex.europa.eu/legal-content/EN/TXT/?uri=CELEX:52021PC0206, свободный.

- Республика Казахстан. Закон «Об искусственном интеллекте» от января 2025 года [Электронный ресурс]. — Режим доступа: https://online.zakon.kz/Document/?doc_id=34868071, свободный.

- Правительство Республики Казахстан. Постановление от 24 июля 2024 года № 592 «Об утверждении Концепции развития искусственного интеллекта на 2024–2029 годы» [Электронный ресурс]. — Режим доступа: https://adilet.zan.kz/rus/docs/P2400000592, свободный.

- Information on the Change Healthcare Cyber Response [Электронный ресурс]. — Режим доступа: https://www.reuters.com/business/healthcare-pharmaceuticals/unitedhealth-warns-115-135share-hit-this-year-hack-2024-04-16/?utm_source=chatgpt.com, свободный.

- Massive Snowflake-linked attack exposes data on nearly 110M AT&T customers [Электронный ресурс]. — Режим доступа: https://www.cybersecuritydive.com/news/att-cyberattack-snowflake-environment/721235/, свободный.

- M&S bosses under fire after 'damaging and embarrassing' cyberattack [Электронный ресурс]. — Режим доступа: https://www.thetimes.co.uk/article/m-and-s-boss-cyber-attack-7d9hvk6ds, свободный.

- LockBit claims cyberattack on Croatia's largest hospital [Электронный ресурс]. — Режим доступа: https://therecord.media/lockbit-claims-cyberattack-croatia-hospital, свободный.

- IDEV reporting system back online: statistics production is ensured [Электронный ресурс]. — Режим доступа: https://www.destatis.de/EN/Press/2024/11/PE24_453_p001.html, свободный.

- Helping our customers through the CrowdStrike outage [Электронный ресурс]. — Режим доступа: https://blogs.microsoft.com/blog/2024/07/20/helping-our-customers-through-the-crowdstrike-outage/, свободный.

- Salt Typhoon remains active, hits more telecom networks via Cisco vulnerabilities [Электронный ресурс]. — Режим доступа: https://cyberscoop.com/salt-typhoon-china-ongoing-telecom-attack-spree/, свободный.

- Ascension Ransomware Attack Affects 5.6 Million Patients [Электронный ресурс]. — Режим доступа: https://www.hipaajournal.com/ascension-cyberattack-2024/, свободный.

- Saudi Aramco $50 Million Data Breach Explained [Электронный ресурс]. — Режим доступа: https://purplesec.us/breach-report/saudi-aramco-data-breach-explained/, свободный.

- Cyberattack on Frankfurt University Shuts Down IT Systems [Электронный ресурс]. — Режим доступа: https://thecyberexpress.com/cyberattack-on-frankfurt-university/, свободный.

- Université Paris-Saclay targeted by a cyberattack [Электронный ресурс]. — Режим доступа: https://www.universite-paris-saclay.fr/sites/default/files/2025–01/pr_cyberattack_univ._paris-saclay.pdf, свободный.

- Cyberattack — Eindhoven University of Technology [Электронный ресурс]. — Режим доступа: https://www.tue.nl/en/news-and-events/cyberattack, свободный.

- 2025 Disinformation and Malicious Email Report: Why DMARC Remains Pivotal [Электронный ресурс]. — Режим доступа: https://www.valimail.com/resources/reports/2025-disinformation-and-malicious-email-report-why-dmarc-remains-pivotal/, свободный.

- FortiMail Secure Email Gateway — Datasheet [Электронный ресурс]. — URL: https://www.fortinet.com/products/email-security.

- Microsoft. Advanced Threat Protection in Microsoft 365 [Электронный ресурс]. — URL: https://learn.microsoft.com/en-us/microsoft-365/security/office-365-security/office-365-atp.

- API Documentation [Электронный ресурс]. — URL: https://developers.virustotal.com/reference.

- Cisco. Cisco Secure Email Threat Defense [Электронный ресурс]. — URL: https://www.cisco.com/c/en/us/products/security/email-security/index.html.