В статье рассматриваются значимые происшествия в сфере кибербезопасности, последствия, результаты их расследования и предлагаемые пути повышения информационной безопасности.

Ключевые слова: информационная безопасность, инцидент, система, чрезвычайное положение, CVE, SOC.

Количество и характер действий злоумышленников в сфере информационных технологий продолжают расти и усложняться с каждым последующим годом, и 2022 год не стал исключением. Последствия инцидентов и причиненный ущерб также возрастают с течением времени, что вынуждает государственные структуры, коммерческие организации и даже рядовых пользователей применять новые и более сложные меры противодействия. Однако, трудно не заметить и объем работы, выполняемый специалистами по информационной безопасности, которые вынуждены проверять наличие уязвимостей, разрабатывать и применять средства защиты в информационных системах.

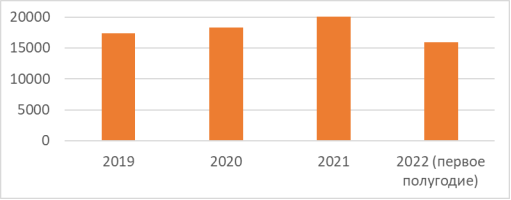

На рис. 1 представлена статистика выявления общеизвестных уязвимостей информационной безопасности (CVE ‒ Common Vulnerabilities and Exposures).

Рис. 1. Статистика согласно данным www.cvedetails.com

Первым в истории и, на данный момент, единственным инцидентом кибербезопасности, в результате которого государственными органами было введено чрезвычайное положение, является серия хакерских атак на правительственные учреждения Коста-Рики в апреле-мае 2022 года. Первая атака была произведена 17 апреля. Целью злоумышленников стали министерства и ведомства, информационные системы которых были взломаны, что привело к утечке нескольких терабайт информации и неисправностям в работе экономических информационных систем. Для неразглашения полученной информации хакерами было выдвинуто требование выкупа, которое не было удовлетворено. В целях локализации инцидента и восстановления работоспособности правительственных информационных систем они были отключены, а для выполнения работ и расследования привлечены иностранные эксперты. Затянувшееся восстановление экономических информационных систем привело к общественной напряженности в связи с проблемами в работе механизмов по начислению заработных плат. Наиболее значимой реакцией из-за кибератак на государственный сектор было введение 8 мая чрезвычайного положения на территории Коста-Рики. Вторая атака была произведена 31 мая на инфраструктуру Фонда социального обеспечения Коста-Рики. Результатом стал сбой в работе организаций сферы здравоохранения. Злоумышленниками аналогично первому инциденту было выдвинуто требование о выкупе. Основным недостатком, позволившим реализовать данную серию атак, являлось отсутствие в государственных учреждениях организационных мер информационной безопасности. Согласно заявлению президента Коста-Рики, его администрация сосредоточится на разработке стратегий кибербезопасности и реализует её в сжатые сроки.

Одной из наиболее подверженных кибератакам остается транспортная отрасль, что доказывает произошедший в мае инцидент с информационными системами индийской авиакомпании SpiceJet. Согласно отчету, предоставленному организацией, происшествие заключалось в попытке атаке вымогателей, которую удалось сдержать. Тем не менее, подвергнутая атаке инфраструктура авиакомпании была временно выведена из строя, что повлекло за собой приостановку обслуживания пассажиров, продажи билетов и многочасовую задержку вылетов. По мнению экспертов, принимавших участие в расследовании инцидента, для исключения в дальнейшем подобных событий необходима нормативно-правовая и организационная среда, которая будет предусматривать более строгие протоколы безопасности во всех сферах, включая транспортную. Также, было выдвинуто мнение о необходимости применения автоматизации мониторинга и реагирования на угрозы в режиме реального времени, чтобы ограничить их последствия, а также свести к минимуму вероятность человеческих ошибок в информационных процессах.

Повышенное внимание как злоумышленников, так и специалистов по безопасности, приковано к банковской сфере. Наиболее значимыми в первом полугодии 2022 являлись 2 крупных утечки данных иностранных банков. Первое происшествие было зафиксировано 4 апреля. Оно коснулось данных 8,2 миллионов пользователей приложения финансовой организации Block. Утечка включала имена клиентов, номера брокерских счетов и другие данные, такие как стоимость портфеля и активность в торговле акциями. Причиной инцидента являлись действия внутреннего злоумышленника ‒ сотрудник компании выгружал отчеты с подробной информацией о клиентах без разрешения. Второй инцидент, расследование которого было завершено 2 июня, произошел в американском банке Flagstar. Сотрудники службы безопасности установили, что в результате действий хакеров с декабря 2021 произошла утечка личной информации 1,5 миллионов клиентов. Банк заявил, что уведомил пострадавших лиц, сообщил в федеральные правоохранительные органы и инициировал планы реагирования на инциденты. В компании отмечают, что ее услуги не пострадали и продолжали работать в обычном режиме, однако, не раскрывают вектор атаки на нарушение конфиденциальности данных, а также был ли инцидент сторонним взломом или внутренней уязвимостью. Компания UpGuard, занимавшаяся углубленным анализом двух произошедших инцидентов, сформировала краткий перечень обязательных мероприятий по повышению безопасности:

– Ежегодные тесты на проникновение;

– Регулярные аудиты безопасности (например, SOC 2);

– Обновление планов реагирования на инциденты;

– Обеспечение обучения сотрудников по кибербезопасности.

Рассмотренные инциденты показывают, насколько уязвимы остаются информационные системы в различных отраслях по всему миру. Разнообразие целей и действий злоумышленников, в свою очередь, демонстрирует невозможность разработки и применения универсальной концепции информационной безопасности. Поэтому одной из основных задач специалистов по защите информации остается анализ слабых мест информационных систем и актуальных угроз, а также разработка оптимальной стратегии обеспечения безопасности.

Литература:

- Browse cve vulnerabilities By Date. — Текст: электронный // CVE Details: [сайт]. — URL: https://www.cvedetails.com/browse-by-date.php (дата обращения: 24.08.2022).

- 2022 Costa Rican ransomware attack. — Текст: электронный // Wikipedia: [сайт]. — URL: https://en.wikipedia.org/wiki/2022_Costa_Rican_ransomware_attack (дата обращения: 24.08.2022).

- SpiceJet: Passengers stranded as India airline hit by ransomware attack. — Текст: электронный // BBC: [сайт]. — URL: https://www.bbc.com/news/world-asia-india-61575773 (дата обращения: 25.08.2022).

- 10 Biggest Data Breaches in Finance. — Текст: электронный // UpGuard: [сайт]. — URL: https://www.upguard.com/blog/biggest-data-breaches-financial-services (дата обращения: 25.08.2022).