В статье рассмотрены различные подходы к разработке политики безопасности предприятия, занимающегося разработкой программного обеспечения, а также ключевые моменты создания политики безопасности.

Ключевые слова: информационная безопасность, политика безопасности, модель угроз, дерево угроз, информационная система

Важным шагом в обеспечении информационной безопасности предприятия является разработка политики безопасности (ПБ). В данной статье будет рассмотрен процесс создания ПБ для предприятия, связанного с разработкой и сопровождением программного обеспечения.

Для предприятий такого типа вопрос о создании ПБ является очень важным и актуальным. Это обусловлено тем, что продукция, выпускаемая подобным предприятием, зачастую носит уникальный и инновационный характер. Следовательно, для обеспечения информационной безопасности предприятия, необходимо обеспечить всестороннюю защиту разрабатываемого программного обеспечения, а также информации и данных, относящихся к нему, начиная непосредственно с разработки ПО и заканчивая его сопровождением после релиза. Необходимо соблюдение нормативно-правовых актов, таких как Конституция РФ, УК РФ, КоАП РФ, Доктрина информационной безопасности РФ, № 149-ФЗ «Об информации, информационных технологиях и о защите информации», № 98-ФЗ «О коммерческой тайне», нормативные документы ФСТЭК России и др. С этой целью и разрабатывается ПБ предприятия.

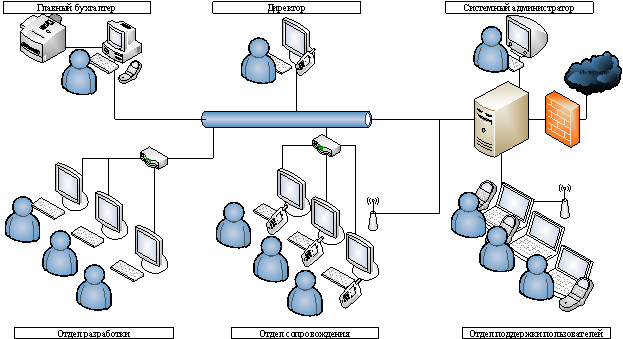

Для лучшего представления предприятия разработана типовая организационная структура, характерная для предприятия, занимающегося разработкой и сопровождением программного обеспечения (рисунок 1).

Рис. 1. Типовая архитектура ИС предприятия, занимающегося разработкой ПО

Однако стоит отметить, что архитектура ИС, носит общий и ознакомительный характер, и для каждого конкретного предприятия будет отличаться.

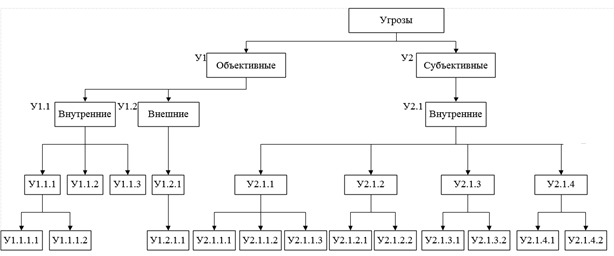

Для разработки ПБ предприятия данного типа необходимо определиться с набором возможных угроз и местом их реализации. В ходе исследования для решения данной задачи использовался классификатор ГОСТ Р 51275–2006 «Защита информации. Объект информатизации. Факторы, воздействующие на информацию. Общие положения» [1]. Построение дерева актуальных угроз выполнялось методом экспертного опроса. Результаты данной работы представлены на рисунке 2.

Рис. 2. Дерево актуальных угроз для предприятия, занимающегося разработкой ПО (обозначение данных угроз совпадает с представленными в таблице 1)

Модель построения системы защиты информации (СЗИ) предприятия «с полным перекрытием» позволяет создать систему защиты с учетом перекрытия всех актуальных угроз. Однако в данном случае возникнет вопрос об оптимизации СЗИ по критериям, обозначенным заказчиком. В таблице 1 представлены угрозы и перекрывающие их возможные механизмы защиты [2] для предприятия, занимающегося разработкой и сопровождение программного обеспечения.

Таблица 1

Угрозы иперекрывающие их возможные механизмы защиты для предприятия, занимающегося разработкой исопровождение программного обеспечения

|

Обозначение угрозы |

Наименование угрозы |

Обозначение механизма |

Механизм защиты |

|

У 1.1.1.1 |

Передача сигналов по проводным линиям связи |

М1 |

Прокладка кабелей |

|

М2 |

Сохранение конфиденциальности данных | ||

|

У 1.1.1.2 |

Передача сигналов в диапазоне радиоволн |

М3 |

Материальная защита |

|

М2 |

Сохранение конфиденциальности данных | ||

|

У 1.1.2 |

Дефекты, сбои и отказы, аварии ТС и систем ОИ |

М4 |

Техническое обслуживание |

|

М5 |

Резервные копии | ||

|

У 1.1.3 |

Дефекты, сбои и отказы ПО ОИ |

М6 |

Отчет о нарушениях в работе программного обеспечения |

|

М7 |

Тестирование безопасности | ||

|

У 1.2.1.1 |

Сбои, отказы и аварии систем обеспечения ОИ |

М4 |

Техническое обслуживание |

|

М5 |

Резервные копии | ||

|

У 2.1.1.1 |

Разглашение защищаемой информации лицами, имеющими к ней право доступа, через копирование информации на незарегистрированный носитель информации |

М8 |

Мониторинг изменений, связанных с безопасностью |

|

М9 |

Записи аудита и регистрация | ||

|

У 2.1.1.2 |

Разглашение защищаемой информации лицами, имеющими к ней право доступа, через передачу носителя информации лицам, не имеющим права доступа к ней |

М8 |

Мониторинг изменений, связанных с безопасностью |

|

М10 |

Управление носителями информации | ||

|

М11 |

Защита от передачи или хищения носителя | ||

|

У 2.1.1.3 |

Разглашение защищаемой информации лицами, имеющими к ней право доступа, через утрату носителя информации |

М12 |

Процесс обеспечения исполнительской дисциплины |

|

У 2.1.2.1 |

Неправомерные действия со стороны лиц, имеющих право доступа к защищаемой информации путем несанкционированного изменения информации |

М13 |

Контрольные журналы |

|

М14 |

Политика управления доступом | ||

|

М15 |

Проверка целостности | ||

|

У 2.1.2.2 |

Неправомерные действия со стороны лиц, имеющих право доступа к защищаемой информации путем копирования защищаемой информации |

М13 |

Контрольные журналы |

|

М14 |

Политика управления доступом | ||

|

У 2.1.3.1 |

НСД к информации путем подключения к техническим средствам и системам ОИ |

М16 |

Идентификация и аутентификация |

|

М17 |

Разделение сетей | ||

|

М3 |

Материальная защита | ||

|

У 2.1.3.2 |

НСД к информации путем хищения носителя защищаемой информации |

М3 |

Материальная защита |

|

М18 |

Персонал | ||

|

М11 |

Защита от передачи или хищения носителя | ||

|

У 2.1.4.1 |

Ошибки обслуживающего персонала ОИ в эксплуатации ТС |

М19 |

Защитные меры для персонала, нанятого по контракту |

|

М20 |

Обучение и осведомленность о мерах безопасности | ||

|

У 2.1.4.2 |

Ошибки обслуживающего персонала ОИ в эксплуатации программных средств |

М5 |

Резервные копии |

|

М6 |

Отчет о нарушениях в работе программного обеспечения | ||

|

М19 |

Защитные меры для персонала, нанятого по контракту |

Результаты выполненной работы позволили создать основной документ, на котором базируется информационная безопасность предприятия — ПБ. ПБ может быть представлена как в формальном, так и в неформальном виде.

Неформальная форма ПБ предприятия, занимающегося разработкой программного обеспечения, представляет собой систему взглядов на обеспечение ИБ предприятия в виде систематизированного изложения целей, задач, принципов и положений по организации процессов обеспечения и управления ИБ. Положения ПБ распространяются на все аспекты деятельности предприятия, тем или иным образом влияющие на ИБ.

В политике такого предприятия отражены следующие вопросы: цели и задачи ИБ; принципы обеспечения ПБ на предприятии; система управления ИБ; процессы обеспечения и управления ИБ; ответственность за нарушение ПБ; процедура пересмотра ПБ; перечень применимого законодательства.

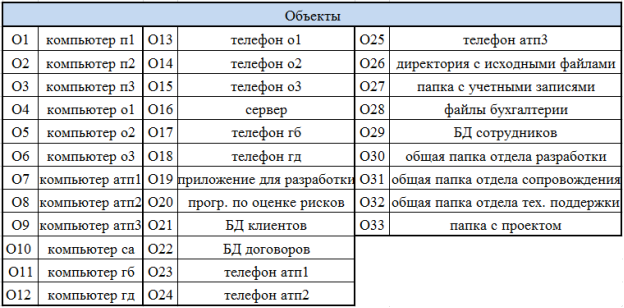

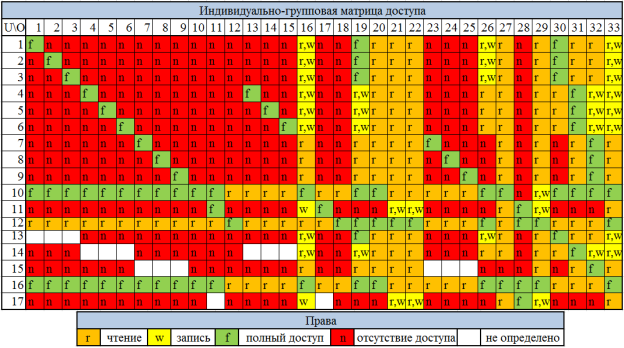

Для представления ПБ в формальном виде могут быть использованы различные модели. Для более подробного рассмотрения выбрана индивидуально-групповая модель ПБ ролевого типа, как наиболее распространенная.

Данная модель на основе списков пользователей и групп пользователей (рис. 3), определяет права доступа к объектам информации и информатизации (рис. 4) на основании индивидуально-групповой матрицы доступа (рис. 5).

Рис. 3. Пользователи, группы и их отношения

Рис. 4. Объекты

Рис. 5. Индивидуально-групповая матрица доступа

Предложенные модели политики безопасности являются крайне важной и необходимой составляющей в обеспечении безопасности предприятия. При этом, совместное использование формальной и неформальной ПБ позволят обеспечить информационную безопасность предприятия с наилучшим эффектом и повысить его конкурентоспособность.

Литература:

- ГОСТ Р 51275–2006. Защита информации. Объект информатизации. Факторы, воздействующие на информацию [Текст]. — Взамен ГОСТ Р 51275–99; введ. с 2008–02–01. — М.: Стандартинформ, 2007.

- ГОСТ Р ИСО/МЭК ТО 27005–2010. Информационная технология. Методы и средства обеспечения безопасности. Менеджмент риска информационной безопасности [Текст]. — Взамен ГОСТ Р ИСО/МЭК ТО 13335–3-2007 и ГОСТ Р ИСО/МЭК ТО 13335–4-2007; введ. с 2011–12–01. — М.: Стандартинформ, 2011.